Les “5 commandements” de la DSI : Pas si utiles que ça

« 8 caractères au moins ton mot de passe contiendra ».

« D’1 majuscule au moins il s’agrémentera ».

« D’1 minuscule au moins il s’ornera ».

« Au moins 2 chiffres il comportera ».

« Ni ton prénom, ni ton nom il n’utilisera».

On l’a tous reçu, et on a trouvé ça plutôt drôle. Mais quelle est l’utilité de cette politique ? Pourquoi cette obsession des majuscules et des chiffres, et des mots de passe en général ?Un e-mail de la Direction des Systèmes d’Information de Sciences Po nous prescrivait aujourd’hui ses “Cinq Commandements” pour sa nouvelle politique des mots de passe. Sympathiques, mais peu pertinents.

Les différents moyens de compromission d’un mot de passe

On parle toujours de la nécessité d’avoir des mots de passe sécurisés, avec plein de chiffres, de majuscules, de symboles et de caractères. Mais pourquoi faire ?

En ligne, votre mot de passe peut être compromis de trois grandes manières très différentes.

-* Le social engineering : cette méthode consiste à obtenir votre mot de passe par la tromperie. Par exemple, se faire passer pour un ami ou un administrateur, et vous demander votre mot de passe. Autre exemple très fréquent : le phishing, qui consiste à créer une fausse page web qui ressemble à une autre sur laquelle vous possédez un compte et vous demande votre mot de passe afin de le transmettre au pirate. Le phishing se produit souvent par e-mail.

-* L’ attaque par force brute : simple mais efficace, l’attaque par force brute consiste à essayer toutes les possibilités de mot de passe pour trouver le bon. Cela peut durer très longtemps, mais éventuellement on y arrive, surtout si le mot de passe n’est pas long. En général, les logiciels de force brute essayent d’abord des mots de passe communs avec une attaque dictionnaire, qui consiste à essayer une liste de mots de passe à la disposition du pirate.

-* Les attaques pirates, que j’ai failli nommer “le reste” tant elles sont variées. Elles consistent à obtenir le mot de passe par tous les autres moyens propres à chaque cas concret. Par exemple, un site mal protégé peut renvoyer tous ses identifiants au pirate grâce à une injection mySQL, qui consiste à envoyer une fausse requête au serveur pour qu’il renvoie les informations. Le moyen le plus commun reste une attaque de l’homme du milieu (man-in-the-middle attack), qui consiste à se placer entre vous et le serveur si la connexion n’est pas sécurisée. Par exemple, si vous êtes connecté sur un WiFi public, comme à Starbucks, il est très facile d’utiliser un sniffer pour récupérer toutes les informations que vous envoyez et recevez lors de connexions non sécurisées (sans HTTPS).

La pire des méthodes vue comme le plus grand de nos soucis

La longueur et la complexité d’un mot de passe ne sont importantes que pour l’une de ces trois méthodes : l’attaque par force brute. En effet, même si votre mot de passe fait 25 caractères, un pirate qui vous phish le récupérera ; un pirate qui intercepte votre envoi d’information lors d’une connexion non sécurisée le récupèrera aussi ; de même, un pirate qui obtient l’accès au serveur qui contient vos données pourra retrouver votre mot de passe, long ou pas.

La politique des mots de passe complexes ne concerne donc qu’un seul moyen de compromission, et le pire des trois. En effet, comparée aux deux autres méthodes, une attaque par force brute :

-* est très facile à détecter par le serveur (il reçoit des milliers de requêtes de mots de passe incorrects).

-* peut prendre beaucoup de temps, tant que votre mot de passe n’est pas commun.

-* peut être évitée très facilement : il suffit de refuser des tentatives d’authentification après plusieurs essais. Voilà pourquoi la plupart des sites sécurisés que vous utilisez empêchent des tentatives d’authentification multiples ou ont recours à un [Captcha pour empêcher un robot d’essayer de s’authentifier.

Un mot de passe complexe est-il efficace ?

Ce n’est pas tout. On dit souvent qu’un bon mot de passe est un mot de passe long, non commun, et qui contient des minuscules, des majuscules, des chiffres et des symboles. Ces principes sont au cœur des “cinq commandements” de la DSI, qui exigent plus de 8 caractères, au moins 1 majuscule et 1 minuscule, 2 chiffres et la non utilisation des nom et prénom.

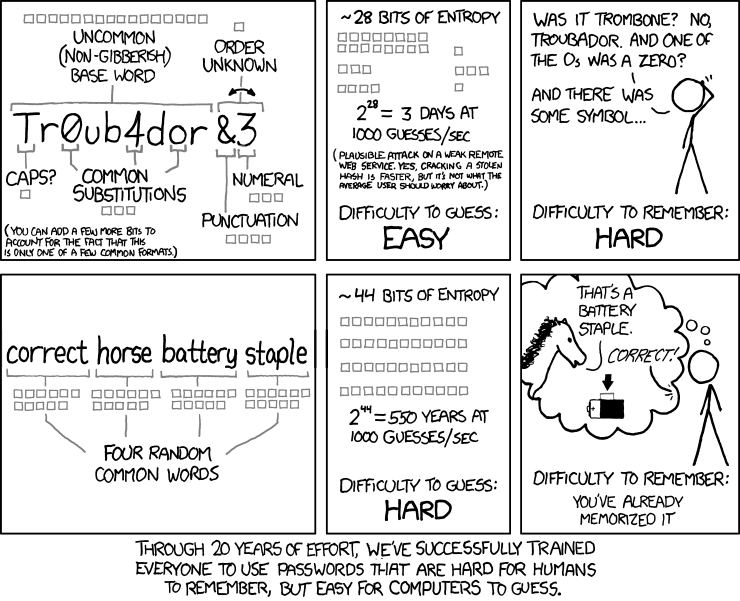

Mais cette croyance n’est pas totalement fondée. Elle se base sur l’idée que l’utilisation d’une majuscule, par exemple, ou d’un chiffre, augmente le nombre total de possibilités en raison de l’augmentation du nombre de caractères à essayer. Par exemple, écrire “PassWord” augmente le nombre de possibilités par rapport à “password” parce qu’il faut essayer toutes les minuscules et toutes les majuscules.

En réalité, tout dépend de l’algorithme du logiciel. Celui-ci peut décider de commencer par les minuscules, puis les majuscules, etc. ou bien tout essayer systématiquement. Dans ce dernier cas, quel que soit le nombre de possibilités, votre mot de passe sera obtenu à la même vitesse. Ainsi, imaginons un pirate qui connaît la nouvelle politique de la DSI : il saura qu’il doit trouver des mots de passe avec au minimum 8 caractères, 1 majuscule, 1 minuscule et 2 chiffres… Et en général, les étudiants auront tendance à respecter cela à la lettre, soit 8 caractères, 1 majuscule, sans doutes 5 minuscules, 2 chiffres et pas de symbole. Connaître les “règles du jeu” permet donc à un pirate intelligent de réduire le temps nécessaire pour obtenir le mot de passe.

Préférer la longueur à la complexité

Les instructions de la DSI peuvent donc, si le pirate les connait, avoir l’effet pervers de faciliter le piratage ! Leur efficacité n’est donc aucunement garantie. Pire, les étudiants sont dorénavant contraints de se souvenir d’un mot de passe qui leur a été imposé et qu’ils retiendront sans doutes moins bien.

Par ailleurs, et sans même prendre en compte ce défaut, les nouveaux mots de passe sont très peu sécurisés. Faites donc un tour sur ce site et essayez “rt6xL2dp”, une possibilité de mot de passe d’après les commandements de la DSI. 15 heures. C’est le temps (approximatif) dont un PC récent aurait besoin pour trouver ce mot de passe.

Maintenant, tapez-y “rt6xL2dpx” (soit un caractère supplémentaire) : on passe à 39 jours. Avec “rt6xL2dpxl” (10 caractères) 6 ans. Le mot de passe paraît toujours difficile à retenir ? Essayez donc “ratatouillecompotepantheon”, soit trois mots simples à retenir collés les uns aux autres… 48 quintillions (ça fait 5.10 puissance 30). Ici, le mot de passe le plus simple à retenir est aussi de loin le plus efficace.

(xkcd)

Password strength level hardcore : préférer la longueur ET la complexité

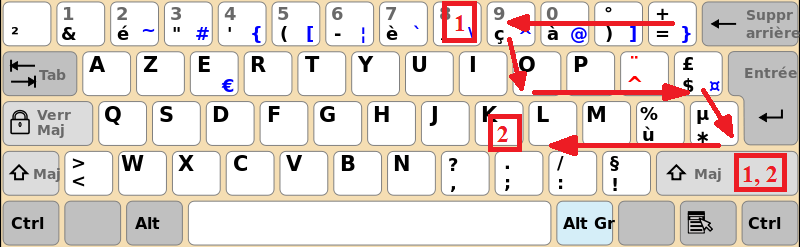

Bien entendu, un mot de passe long ET complexe reste très efficace… Mais comment se souvenir d’une chaine de caractères telle que +°09op^$µ%ML (4 milliards d’années pour le craquer) ? Inside Electronic Pipo vous donne la recette :

Au lieu de vous souvenir de mots, souvenez-vous de signes que vous traceriez sur votre clavier. Par exemple, pour le mot de passe indiqué plus haut, on part du signe “égal” sur un clavier AZERTY, on se déplace de 3 touches vers la gauche tout en gardant la touche MAJ enfoncée, on descend d’une touche, 3 touches vers la droite, on descend d’une touche, trois touches vers la gauche en MAJ.

Un dessin vous parlera mieux :

Comme vous pouvez donc le voir, en traçant une espèce de “S” sur mon clavier sur trois lignes de 4 touches, en appuyant sur la touche MAJ sur la première et la troisième ligne, j’obtiens un mot de passe simple à retenir et impossible à craquer avant la fin de l’humanité.

A vous de jouer !

Seul inconvénient de cette technique : le jour où vous devrez le taper sur un ordinateur ayant un clavier différent (AZERTY VS QWERTY). Mais bon, aucune technique n’est parfaite n’est-ce pas ?

Les 5 commandements d’Inside Electronic Pipo

Pour résumer, cet article visait à expliquer que :

-* Le changement de politique n’affecte que les attaques par force brute, soit la méthode la moins efficace, la moins utilisée et la plus longue parmi les trois méthodes d’obtention d’un mot de passe que nous avons identifiées

-* Les nouvelles “règles du jeu” peuvent avoir l’effet pervers d’améliorer l’algorithme d’un bon pirate et ne permettent pas de créer des mots de passes sécurisés si on les respecte à la lettre comme le feront la plupart des étudiants.

-* Un bon mot de passe est long (au moins 9-10 caractères), facile à retenir et difficile à deviner… pas court (8 caractères) et pénible à retenir .

-* Les majuscules, les minuscules, les chiffres et les symboles restent utiles contre des attaques conventionnelles mais ne sont pas essentiels

**Les 5 commandements d’Inside Electronic Pipo… aux étudiants

1. Un mot de passe difficile à deviner tu choisiras (pas de nom commun ou de nom propre seuls, pas de références, pas de liaisons à des informations personnelles)

2. 10 caractères au moins ton mot de passe contiendra

3. D’inclure une/des majuscule(s), un/des chiffre(s) et/ou un/des symbole(s) tu t’efforceras

4. Utiliser des combinaisons de noms communs (calque+morue+calin, etc.) tu pourras

5. Facile à retenir ton mot de passe sera

**Les 5 commandements d’Inside Electronic Pipo… à la DSI

1. Un serveur d’authentification sécurisé, qui bloque des tentatives multiples ou utilise des captchas après plusieurs tentatives, tu concevras

2. Une politique de mot de passe plus pertinente tu inventeras

3. Prendre la tête des étudiants avec des règles peu utiles tu éviteras

4. Un WiFi sécurisé qui n’accepte pas les connexions publiques, en place tu mettras

5. D’un certificat SSL pour l’ENTG, pour éviter des connexions non sécurisées, tu te doteras

Morue! Fuck yeah!

Excellent article, et excellente analyse. Bravo !

A quand le remplacement de la DSI par Inside Electronic Pipo ?!

A quand le remplacement de la DSI par Inside Electronic Pipo ?!

Article super complet et bien utile

Personnellement j’utilise la technique du sigle avec les touches du clavier depuis le collège, et j’ai jamais eu aucun problème ! Ça paie de se mettre à le place du hacker quand on crée un pass 😉

Comments are closed.